traceroute TCP équivalent pour Windows

J'essaie de déterminer où la connectivité à un hôte externe en utilisant un port TCP est bloqué. Traceroute pour Windows utilise uniquement ICMP, et telnet ne me le dira que que le port est bloqué et pas où. Quelqu'un connaît-il un utilitaire Windows similaire à traceroute qui y parviendra?

Vous pouvez utiliser nmap 5.0 avec --traceroute option. Vous obtiendrez également un portscan gratuitement :).

Si vous souhaitez tester un port spécifique, vous pouvez utiliser -p port option. (Vous devez également utiliser l'option -Pn pour que nmap n'essaie pas de faire une sonde ICMP régulière en premier). Ceci est un exemple:

$ Sudo nmap -Pn --traceroute -p 8000 destination.com

PORT STATE SERVICE

8000/tcp open http-alt

TRACEROUTE (using port 443/tcp)

HOP RTT ADDRESS

1 0.30 Origin.com (192.168.100.1)

2 0.26 10.3.0.4

3 0.42 10.1.1.253

4 1.00 gateway1.com (33.33.33.33)

5 2.18 gateway2.com (66.66.66.66)

6 ...

7 1.96 gateway3.com (99.99.99.99)

8 ...

9 8.28 destination.com (111.111.111.111)

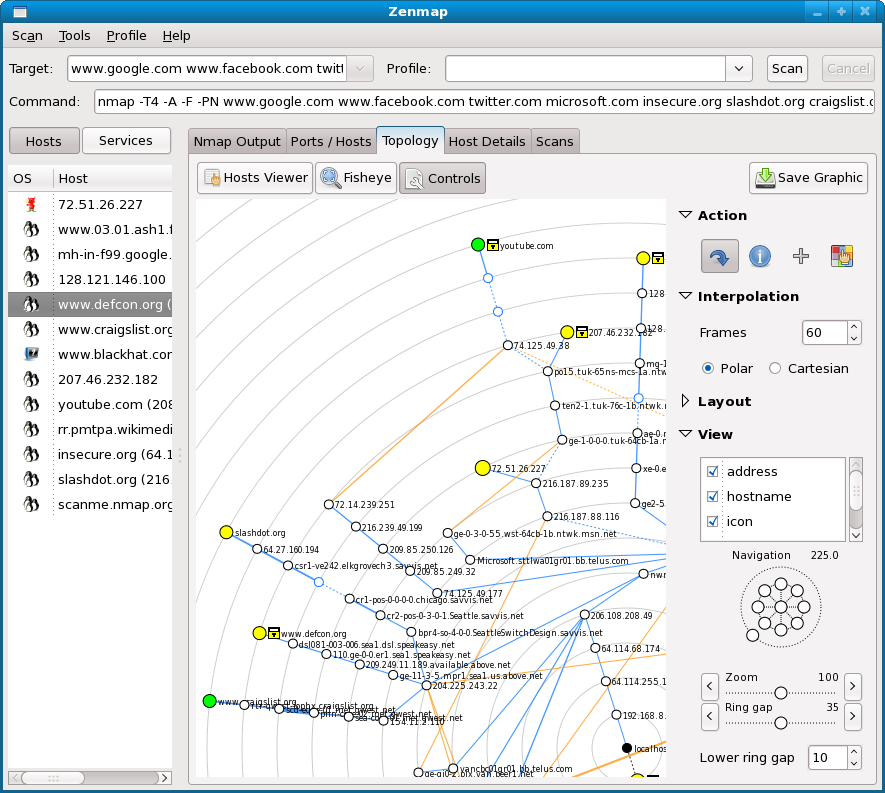

Si vous êtes intéressé par un outil graphique, vous pouvez utiliser zenmap, qui affiche également des cartes de topologie basées sur la sortie de traceroute.

Scapy a une fonction de route de trace tcp décrite dans ce tutoriel Scapy . Scapy peut être installé sur Windows, voici les instructions . Je ne suis pas certain que sa fonction soit disponible dans la version Windows, mais c'est possible.

Cela vous aidera à connaître python, ou au moins une certaine connaissance de la programmation OO (orientée objet)), mais vous n'en aurez peut-être pas besoin juste pour suivre le tutoriel auquel j'ai lié. Scapy suppose également que vous avez des connaissances de base compréhension du modèle OSI je pense.

Je ne sais pas si nmap --traceroute fonctionnera correctement sous Windows car Windows ignore les demandes de TTL non standard. Je reçois juste un chemin à deux sauts de forme étrange vers quelque chose qui est à environ 10-20 sauts:

c:\Program Files (x86)\Nmap>nmap -Pn --traceroute -p 443 66.98.200.8

Starting Nmap 6.01 ( http://nmap.org ) at 2012-08-27 18:52 GMT Daylight Time

Nmap scan report for live.sagepay.com (195.170.169.9)

Host is up (0.21s latency).

PORT STATE SERVICE

443/tcp open https

TRACEROUTE (using port 443/tcp)

HOP RTT ADDRESS

1 31.00 ms 192.168.192.2

2 62.00 ms 66.98.200.8

Je posterai si je trouve quelque chose qui convient à un but qui n'a pas déjà été mentionné.

Vous pouvez trouver un certain nombre de liens googleing.

Une implémentation Linux sur traceroute pouvant utiliser TCP et ayant remplacé l'ancienne implémentation sur de nombreuses distributions. Utilisez simplement le -T drapeau sur ces systèmes.

Sur Mac -P TCP Fait le travail.

Historiquement, un certain nombre d'outils ad hoc ont été développés; parmi les autres références, il y a un simple script python qui peut être utilisé en spécifiant également le port que l'on doit sonder: tcptraceroute.py tandis que l'un des plus populaires est - tcptraceroute par Michael Toren.

Essayez NETSCAN http://www.softperfect.com/products/networkscanner Il fait plus que simplement scanner un appareil, vous pouvez l'obtenir pour vérifier une plage d'adresses IP et de ports et c'est gratuit.

Je ne connais aucun outil traceroute pour Windows qui vous permet de définir le port. Le protocole ICMP est conçu pour ce type de diagnostic de route; d'autres protocoles ne le sont pas. Il est probable que, si l'hôte lui-même refuse la connexion, quelque part le long de l'itinéraire se trouve un pare-feu qui supprime simplement les paquets sans retourner aucune autre information à la source, auquel cas aucun utilitaire ne fonctionnerait pour votre situation.

Vous pouvez essayer de démarrer Wireshark , puis de téléphoner sur le port souhaité vers le système cible. Vous pourriez (mais probablement pas) obtenir un TCP_RESET ou DEST_UNREACH ou quelque chose de retour provenant du pare-feu qui bloque les communications, mais cela est peu probable. En fin de compte, vous devez parler aux personnes du réseau qui peuvent tracer l'itinéraire et regarder les règles des pare-feu en cours de route.

Bonne chance.

Il existe quelques alternatives Windows au favori UNIX LFT .

Malheureusement, aucun de ceux qui me viennent à l'esprit n'est gratuit. Mais ils sont plutôt bons.

Malheureusement, si vous utilisez WinXP SP2 ~, vous risquez de rencontrer des problèmes pour effectuer le tracage TCP. Cela est dû à la suppression de la prise en charge des sockets bruts.